Los ataques cibernéticos son una amenaza latente que continúa en ascenso. Saber identificar este tipo de amenazas puede evitar pérdidas millonarias en las empresas

La ciberseguridad es una práctica que busca defender al usuario y proteger dispositivos informáticos como computadoras, servidores, smartphones, las redes y datos de ataques maliciosos. El término también se aplica en contextos de negocios y la informática móvil.

A lo largo de la historia, los ciberataques han sido usados para extraer información, vulnerar sistemas y hasta para ejecutar acciones que pueden afectar la seguridad de un país. En el siguiente contenido, te daremos a conocer lo necesario para que puedas identificar este tipo de amenazas.

Ciberamenazas más comunes

Para ahondar un poco más en los ataques más comunes de estos años, entrevistamos al equipo Cloud de Rex+, nos comentan que: “Los atacantes suelen ir en la mayoría de las veces por la fuente que le provea más información, una víctima común son los servidores y base de datos de la empresa, además de contraseñas almacenadas en los equipos. Esto lo suelen sustraer con la implementación de malwares, phishing o métodos más modernos como amenazas durante el teletrabajo, ataques a través de dispositivos IoT, dispositivos móviles y nuevas formas de ataques mediante redes sociales y deepfakes.”

Acá especificamos en qué consisten los ataques más comunes y sus formas:

Phishing: Uno de los métodos más usados. El objetivo del Phishing es suplantar la identidad del usuario y utilizar vías de correo y redes sociales para difundir información y enlaces que contienen archivos maliciosos. En el caso de que recibas un correo sospechoso, primero asegúrate de quién es el remitente y verificar los enlaces y documentos adjuntos, un antivirus puede ayudarte con esta tarea.

Troyano: Esta forma de ataque se hace pasar por aplicaciones legítimas que se instalan en los dispositivos, una vez instalada, los delincuentes pueden acceder a la información alojada en tu dispositivo como cuentas de banco, tarjetas de crédito, contraseñas, entre otros. Para evitar ataques troyanos, hay que identificar qué estamos instalando en nuestros dispositivos y verificar los permisos que solicita la aplicación.

Ransomware: Este malware es de rápida proliferación y suelen causar daños importantes en las empresas. Su forma de funcionamiento consiste en secuestrar toda la información de la víctima encriptándola en un archivo para pedir rescates en Bitcoins. En muchos casos, aún pagando el rescate no garantiza que sea devuelta la información ni la integridad de los datos extraídos.

Spyware: Busca recopilar la información del usuario sin que éste se de cuenta. Los datos recopilados suelen venderse a otros delincuentes para realizar otros tipos de ataques más modernos..

Gusanos: Su forma de atacar consiste en autoreplicarse para infectar la mayor cantidad de equipos en la menor cantidad de tiempo posible.

Todos estas formas de infección, no solo han creado caos dentro de grandes corporaciones, también han logrado afectar la seguridad nacional de países.

Peores ataques cibernéticos

Para perpetrar un ataque cibernético, los delincuentes exploran cualquier vulnerabilidad en los sistemas y se aprovechan de ella para dar inicio al golpe. Entre los ataques más conocidos a nivel mundial, nos encontramos con los siguientes:

Wannacry

El ataque del ransomware Wannacry tuvo lugar el 12 de mayo de 2017 principalmente en Europa, logrando infectar a más de 360.000 equipos encriptando los documentos de los usuarios para solicitar rescate en criptomonedas. Este ataque causó un antes y un después en la seguridad cibernética moderna.

Conficker

Un gusano que levantó las alertas de seguridad de distintos países debido a su rápida propagación. En pocas semanas logró esparcirse a más de 10 millones de equipos en 190 países. El ataque se aprovechó de una vulnerabilidad en los sistemas operativos Windows 2000, Windows XP, Windows Vista, Windows Server 2003 y Windows server 2008.

Stuxnet

El primer virus utilizado para atacar a objetivos físicos. Se propagó por las instalaciones nucleares de Irán tomando el control del software que controla la central atómica su objetivo consistió en acelerar la velocidad de rotación de las centrífugas para desgastarlas y dejarlas inutilizables. Mientras esto ocurría, el virus enviaba información al controlador para indicar el normal funcionamiento de la planta y no alertar a los trabajadores.

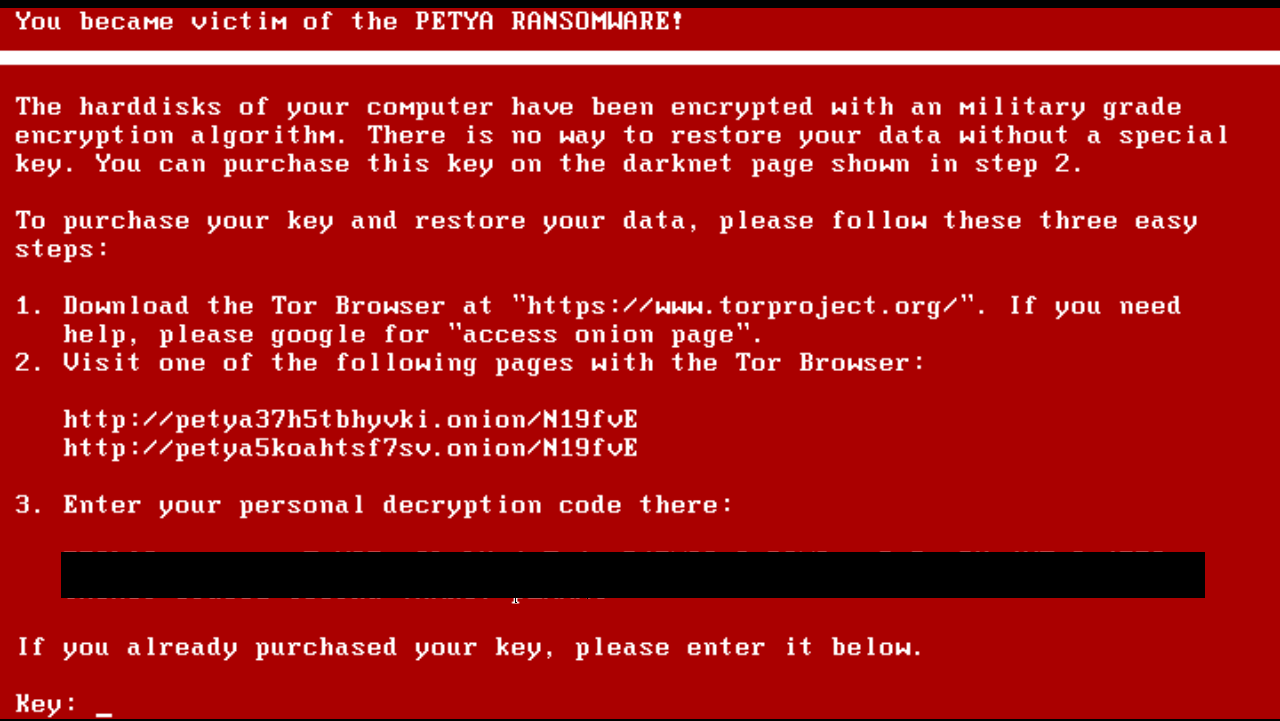

Petya

Este virus se propagaba a través de un PDF ejecutable, una vez accionado, aparecía en pantalla la calavera negra identificativa del ransomware con un mensaje de rescate. En marzo de 2017, salió una nueva versión del virus. Este no necesitaba intervención humana para poder ejecutarse, el mismo logró infectar a miles de usuarios en el mundo. Su impacto económico aún no ha sido calculado.

Estos cuatro ejemplos, demuestran el poder de un ataque cibernético, y puede aprovecharse tanto de las vulnerabilidades de los sistemas como de las personas, por eso, es importante poner atención especial a mantener actualizados equipos, enlaces y documentos sospechosos.

“Los atacantes suelen ir en la mayoría de las veces por la fuente que le provea más información, una víctima común son los servidores y base de datos de la empresa, además de contraseñas almacenadas en los equipos. Esto lo suelen sustraer con la implementación de malwares, phishing o métodos más modernos como amenazas durante el teletrabajo, ataques a través de dispositivos IoT, dispositivos móviles y nuevas formas de ataques mediante redes sociales y deepfakes.” comentó el equipo cloud de Rex+.

Debilidades más comunes en las empresas

Las empresas son un blanco común para los ciberataques, y estos logran perpetuarse por la falta de elementos como por ejemplo:

Falta de conexiones cifradas: Mantener las conexiones cifradas de tu sitio web puede ayudar a prevenir ciberataques. El cifrado de comunicaciones se refiere al certificado SSL de una página web. Esta solución permite que todos las conexiones de una página web estén resguardadas y encriptadas.

Falta de capacitación en materia de ciberseguridad: Si bien los malwares están en casi cualquier parte de la web, la mayoría de las veces la persona es la que autoriza la descarga o instalación. Esto se debe al conocimiento limitado de las personas sobre este tipo de ataques. Si las personas supieran identificar un malware al toparse con él, sería más probable que este no pueda infectar el equipo o la red de la empresa.

Falta de CIO: Este cargo es de suma importancia en las medianas y grandes empresas. El CIO o Chief Informatic Officer por sus siglas en inglés, se encarga de validar que todos los sistemas y equipos cumplan con todos los parches de seguridad y actualizaciones necesarias para evitar cualquier ciberataque

Uso de equipos personales: Con la llegada de la pandemia, muchas empresas tuvieron que migrar al hogar para seguir dando continuidad al trabajo. La falta de protección en los equipos personales como antivirus o actualizaciones de seguridad trajo un gran aumento de ciberataques. Se recomienda el uso de equipos corporativos para el teletrabajo y en caso de usar equipos personales, es ideal que el área TI optimice el sistema operativo del ordenador para evitar ciberataques.

Herramientas para fortalecer la ciberseguridad

El equipo Cloud de Rex+ ofreció recomendaciones y herramientas para combatir o evitar amenazas, siendo estas:

1: Encriptar datos en tránsito y reposo: Todo lo que se mantiene encriptado conserva su integridad y no sufre de alteraciones, además vuelve la información ilegible en el caso de que ocurra un acceso indebido.

2: Use herramientas de colaboración seguras: Para proteger la información puede mantener vías de comunicación y descarga de archivos a través de herramientas como Google Drive, Slack, Microsoft Teams, entre otros.

3: Activar bloqueo de cuenta y factor de doble autenticación: Esto impide que los atacantes sigan intentando ingresar a la cuenta después de un tercero o cuarto intento, además el 2FA genera otra capa de seguridad con la solicitud de un código para iniciar sesión.

4: Mantenga equipos actualizados: Cualquier software y sistema operativo con todos los parches y actualizaciones de seguridad.

5: Implemente un IDS: Que realice la detección avanzada de amenazas por tráfico de red o en el caso de tener sistemas en la nube, AWS ofrece Guardity como solución.

Utilizar DLP: Como análisis de contenido de la información enviada o recibida en tu empresa para identificar cualquier dato o código que no deba ser enviado.

Ahora que conoces un poco más sobre el potencial riesgo de un ataque cibernético, te invitamos a alertar y concientizar a tu equipo constantemente sobre estos temas, al final no solo está en riesgo la información de una empresa, también se ponen en juego los datos personales como direcciones, tarjetas bancarias y datos que pueden exponerte considerablemente.